Microsoft pokazuje kod źródłowy

5 czerwca 2015, 10:37Microsoft otworzył w Brukseli centrum, którego zadaniem będzie udowodnienie, że w kodzie firmowych produktów nie ma tylnych drzwi. Matt Thomlinson, wiceprezes wydziału Microsoft Security, poinformował, że rządy m.in. krajów europejskich, będą mogły sprawdzić kod źródłowy programów produkowanych przez Microsoft oraz uzyskają dostęp do istotnych informacji na temat bezpieczeństwa i zagrożeń.

Google może zdalnie resetować Androida

24 listopada 2015, 10:07Z dokumentu przygotowanego przez Biuro Prokuratora Okręgu Nowy Jork dowiadujemy się, że Google ma możliwość zdalnego zresetowania ustawień bezpieczeństwa w Androidzie

Stymulacja mózgu prądem częściowo odtwarza wzrok u pacjentów z jaskrą

30 czerwca 2016, 10:16Stymulacja mózgu prądem częściowo odtwarza wzrok u pacjentów z jaskrą i uszkodzeniem nerwu wzrokowego.

Działania producentów antywirusów mogą narażać nas na niebezpieczeństwo

9 lutego 2017, 11:25Google, Mozilla, Cloudfare oraz badacze z dwóch uniwersytetów skrytykowali producentów oprogramowania antywirusowego za przechwytywanie ruchu HTTPS. Działania takie mogą bowiem narażać użytkowników na niebezpieczeństwo

Prosty lek na artretyzm zwalcza nowotwory krwi

4 sierpnia 2017, 09:49Naukowcy z Sheffield University odkryli, że osoby cierpiące na czerwienice prawdziwą można leczyć prostym lekiem na artretyzm. Czerwienica prawdziwa to nowotwór krwi polegający na nadprodukcji czerwonych ciałek krwi.

Więcej ataków z użyciem koparek kryptowalut. Ransomware mniej popularne

15 marca 2018, 11:00Microsoft informuje, że firmowi specjaliści ds. bezpieczeństwa obserwują coraz więcej ataków, podczas których komputery ofiar infekowane są oprogramowaniem wydobywającym kryptowaluty. Jednocześnie spada liczba ataków za pomocą ransomware.

Uczelnie podatne na ataki cyberprzestępców

9 kwietnia 2019, 12:59Niemal 50 brytyjskich uczelni wyższych wzięło udział w testach penetracyjnych zleconych przez The Higher Education Policy Insituter oraz organizację Jisc. Okazało się, że w niektórych przypadkach hakerzy są w stanie w czasie krótszym niż godzina uzyskać dostęp do sieci uniwersytetów i zdobyć wrażliwe informacje. Z kolei każdy z przeprowadzonych testów penetracyjnych pozwolił na odniesienie sukcesu w czasie krótszym niż 2 godziny.

Błąd pozwala na wykorzystanie Wi-Fi do ataku na Linuksa

18 października 2019, 11:59Poważny błąd pozwala na przeprowadzenie zdalnego ataku na urządzenia z systemem Linux. Dziura znajduje się w sterowniku RTLWIFI, który jest używany przez układy Wi-Fi firmy Realtek działające pod kontrolą Linuksa. Dziura pozwala na wywołanie błędu przepełnienia bufora za pomocą sygnału Wi-Fi

Ekspertka: kobiety mają większe predyspozycje, by być lepszymi kierowcami

6 marca 2020, 12:54To kobiety mają większe predyspozycje do tego, by być lepszymi kierowcami niż mężczyźni - ocenia psycholog z Instytutu Transportu Samochodowego dr Ewa Odachowska. Dodaje, że jest to zasługa m.in. wyższego poziomu estrogenu, który gwarantuje lepsze funkcjonowanie czołowych płatów mózgu.

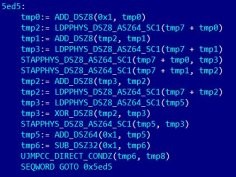

Udało się podejrzeć mikrokod procesorów Intela. Nieznane konsekwencje dla bezpieczeństwa

29 października 2020, 18:13Po raz pierwszy w historii udało się zdobyć klucz szyfrujący, którym Intel zabezpiecza poprawki mikrokodu swoich procesorów. Posiadanie klucza umożliwia odszyfrowanie poprawki do procesora i jej analizę, a co za tym idzie, daje wiedzę o luce, którą poprawka ta łata.